1. Описание зафиксированной угрозы

[Название угрозы]: критичная уязвимость в «1C-Битрикс»[Тип угрозы]: уязвимость удаленного исполнения кода (RCE) неаутентифицированным пользователем

[CVE]: в базе NVD CVE-2022-29268 в статусе «отклонена», в прочих базах идентификаторы не присвоены

[CVSS vector]: CVSS:4.0/AV:N/AC:L/AT:P/PR:N/UI:N/VC:H/VI:H/VA:H/SC:H/SI:H/SA:H

[Platform]: 1C

[Product]: 1C-Битрикс: Виртуальная машина (VMBitrix)

[Version]: v.7.5.0, v.7.5.5

[Severity]: 9.5

[Дата обнаружения]: 07/2024

«1C-Битрикс: Виртуальная машина» — виртуальный сервер, сконфигурированный для быстрого исполнения программных продуктов «1С-Битрикс». Уязвимость позволяет внедрить вредоносный PHP-скрипт в корневую директорию веб-сайта через форму «Загрузка резервной копии» на веб-странице первоначальной настройки CMS «1С-Битрикс». Специалисты АО «Инфосистемы Джет» проанализировали описание эксплуатации уязвимости «1С-Битрикс: Виртуальная машина (VMBitrix)» v.7.5.0 (https://github.com/sartlabs/0days/blob/main/Bitrix/Exploit.txt) и успешно воспроизвели эксплуатацию уязвимости для актуальной версии «1С-Битрикс: Виртуальная машина (VMBitrix)» v.7.5.5. Эксплуатация уязвимости возможна только до полного завершения работ по установке и настройке программных продуктов «1С-Битрикс» через ПО «1С-Битрикс: Виртуальная машина». До момента завершения настройки веб-страница «1С-Битрикс: Виртуальная машина», в случае публикации в сети Интернет, легко находится в любом поисковике по запросу «intitle:«Welcome!» intext:«Welcome to Bitrix Virtual Appliance»».

2. Технические детали угрозы

Для воспроизведения эксплуатации уязвимости был подготовлен тестовый стенд с «1С-Битрикс: Виртуальная машина» v7.5.5. Внедрение тестового вредоносного PHP-скрипта (веб-шелл), который позволяет удаленно управлять веб-сервером, осуществлялось через модуль «Загрузка резервной копии».

Порядок действий:

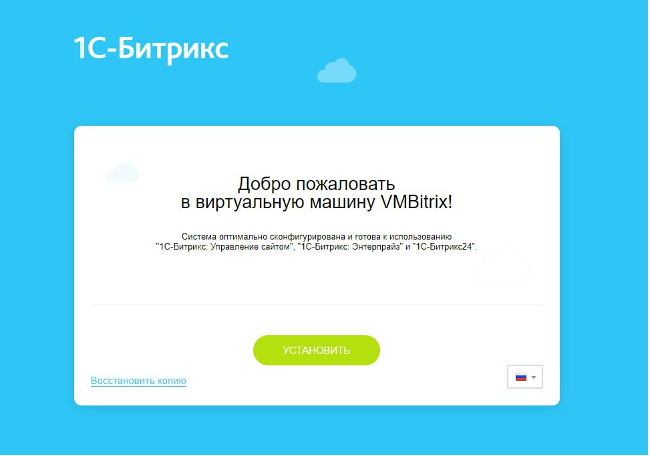

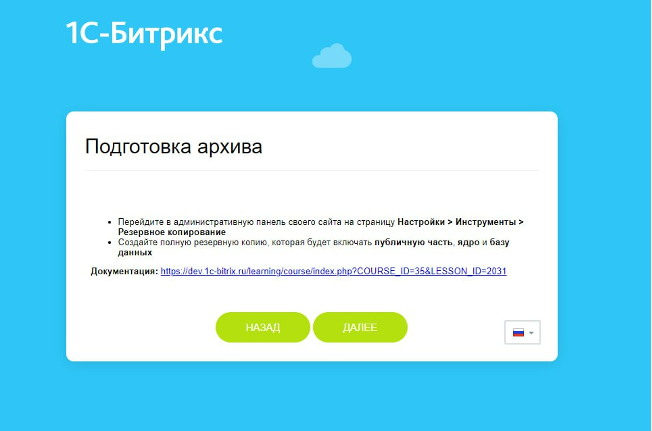

1. На веб-странице первоначальной настройки CMS «1С-Битрикс» необходимо перейти по ссылке «Восстановить копию»:

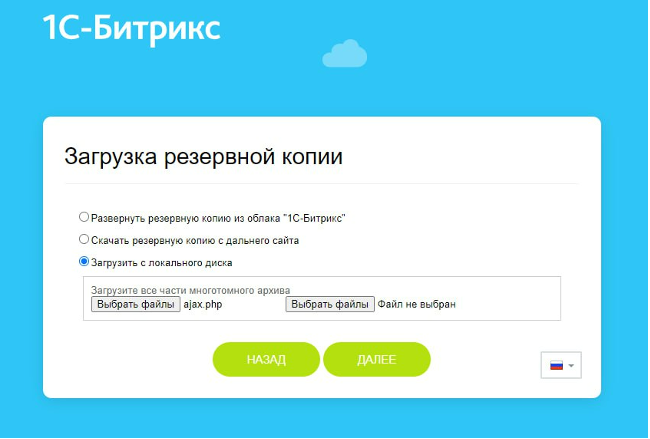

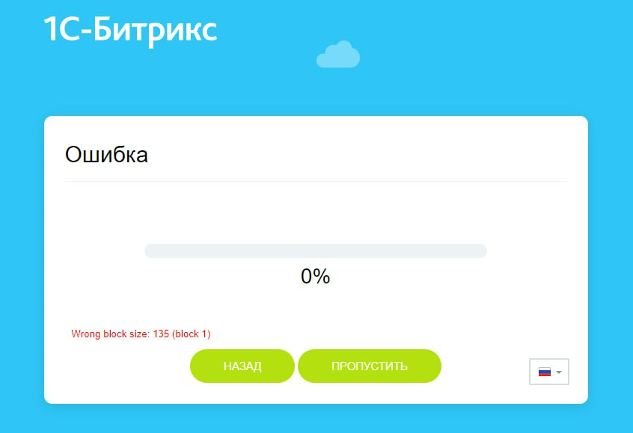

2. Внедрение тестового вредоносного PHP-скрипта (веб-шелл) через раздел «Загрузка с локального диска» на веб-странице «Загрузка резервной копии». Загрузка была завершена с ошибкой.

3. Проверка успешного внедрения вредоносного PHP-скрипта:

Таким образом, вредоносный PHP-скрипт был успешно внедрен в корневую директорию веб-сайта. Возможность компрометации веб-сайта с использованием описанной уязвимости для актуальной версии «1С-Битрикс: Виртуальная машина» v7.5.5 была подтверждена практически.

3. Рекомендации

1) При развертывании веб-ресурса на базе продуктов «1С-Битрикс» ограничить сетевой доступ к виртуальной машине с «1С-Битрикс: Виртуальная машина (VMBitrix)» из внешних сетей до завершения настроек «1С-Битрикс».

2) При наличии веб-ресурсов на базе продуктов «1С-Битрикс», доступных из сети Интернет, проверить отсутствие в корневой директории веб-ресурсов потенциально вредоносных файлов с расширением .php.